Gần đây, chúng ta nghe nói nhiều tới cụm từ “Điện toán đám mây” (ĐTĐM). Vậy ĐTĐM là gì, chúng có những cơ hội và thách thức nào đối với người sử dụng? Bài viết này đưa ra một số thông tin liên quan tới an ninh dữ liệu, thông tin mà người sử dụng cần biết khi muốn sử dụng các dịch vụ ĐTĐM.

Một số khái niệm

ĐTĐM là điện toán dựa trên Internet, khi các tài nguyên, phần mềm và thông tin chia sẻ được cung cấp cho các máy tính và các thiết bị khác theo yêu cầu, như mạng lưới điện vậy.

Một mô hình mới về phân phối và sử dụng các dịch vụ công nghệ thông tin dựa trên Internet, thông qua các trung tâm dữ liệu, trong đó các tài nguyên thường được ảo hóa và được cung cấp như các dịch vụ, kể cả các dịch vụ về hạ tầng, về nền tảng và phần mềm. Cũng từ đây chúng ta sẽ có những khái niệm như “Hạ tầng như một dịch vụ - IaaS” (Infrastructure as a Service), “Nền tảng như một dịch vụ – PaaS” (Platform as a Service) và “Phần mềm như một dịch vụ – SaaS” (Software as a Service).

Các đám mây thường là những điểm truy cập duy nhất của người sử dụng tới tất cả các nhu cầu điện toán của mình thông qua các thiết bị, phương tiện khác nhau như máy tính, netbook, nettop, điện thoại di động..., và người sử dụng sẽ sử dụng các dịch vụ ĐTĐM theo phương thức tự phục vụ mà không có sự tương tác với nhà cung cấp dịch vụ.

Tùy thuộc vào mức độ tham gia và phạm vi trách nhiệm của người sử dụng với các nhà cung cấp dịch vụ mà ta sẽ có được các mô hình triển khai ĐTĐM khác nhau như: công cộng, riêng, cộng đồng hay hỗn hợp.

Trên thế giới, một số nhà cung cấp điện toán đám mây có tiếng như Google, Salesforce, Yahoo, Amazon, Microsoft...

Những lợi ích của ĐTĐM

ĐTĐM có thể đem lại những lợi ích to lớn cho người sử dụng như: (1) Người sử dụng không phải đầu tư vào phần cứng, phần mềm và những dịch vụ ngoại vi nào khác, khi mà họ chỉ phải trả tiền cho các nhà cung cấp dịch vụ đối với những dịch vụ tiện ích mà họ sử dụng; (2) Tiết kiệm được chi phí do việc sử dụng hoặc thuê bao dịch vụ nào thì trả tiền cho dịch vụ đó, mà không cần phải có bất kỳ sự ứng tiền đầu tư nào trước đó; (3) Có được sự truy cập ngay lập tức tới một kho khổng lồ các ứng dụng, mà nếu theo cách khác thì không thể đạt tới được, vì: (a) Giảm được những cản trở truy cập); (b) Hạ tầng được chia sẻ, vì thế giá thành sẽ thấp; (c) Giám được tổng chi phí quản lý; (4) Người sử dụng sẽ có sự lựa chọn kết thúc hợp đồng bất kỳ lúc nào, tránh được rủi ro hoàn vốn và sự không chắc chắn khi phải đầu tư; (5) Tính mềm dẻo và tính sẵn sàng của các dữ liệu, thông tin được chia sẻ lả cao hơn, thúc đẩy sự hợp tác từ bất kỳ nơi nào trên thế giới - chỉ với một kết nối Internet.

Bên cạnh vô số các lợi ích mà ĐTĐM có thể đem lại, thì những thách thức đối với người sử dụng ĐTĐM cũng rất khổng lồ, đặc biệt là về an ninh dữ liệu, thông tin. Để có thể hiểu rõ hơn về điều này, hình dung ra được, đâu là những nơi có thể chứa các nguy cơ tiềm ẩn mà người sử dụng cần biết để tránh, chúng ta cần nắm được sơ bộ kiến trúc của ĐTĐM.

Kiến trúc mô hình tham chiếu đám mây

Kiến trúc tham chiếu của ĐTĐM gồm 3 lớp là: hạ tầng như một dịch vụ – IaaS (Infrastructure as a Service), nền tảng như một dịch vụ - PaaS (Platform as a Service) và phần mềm như một dịch vụ - SaaS (Software as a Service).

IaaS chứa toàn bộ các tài nguyên hạ tầng trang thiết bị và phần cứng, các tài nguyên ảo hóa (nếu có), phân phối các kết nối vật lý và logic cho các tài nguyên này, cung cấp một tập hợp các giao diện lập trình ứng dụng API để cho phép quản lý và tạo nên sự tương tác với hạ tầng của người sử dụng. Nó là nền tảng của tất cả các dịch vụ ĐTĐM. PaaS và SaaS được xây dựng lần lượt trên nó, và vì thế cũng thừa hưởng mọi rủi ro về an ninh của nó.

PaaS, so với IaaS, bổ sung thêm lớp tích hợp để xây dựng các ứng dụng trên nền tảng có sẵn, bao gồm các phần mềm trung gian, ngôn ngữ và công cụ lập trình.

SaaS đưa ra môi trường điều hành để phân phối cho người sử dụng nội dung, cách trình bày, các ứng dụng và khả năng quản lý chúng.

Từ những thành phần và lớp kiến trúc ở trên, chúng ta có thể thấy:

Nhà cung cấp ĐTĐM dừng càng thấp bao nhiêu trong mô hình kiến trúc này, thì trách nhiệm triển khai và quản lý về an ninh của người sử dụng càng cao bấy nhiêu.

Nếu phân nhỏ các thành phần trong kiến trúc thì chúng ta có thể phân nhỏ được trách nhiệm giữa người sử dụng và nhà cung cấp ĐTĐM. Hơn nữa, cũng bằng cách này, những khái niệm mới có thể sẽ được đưa ra dễ dàng. Ví dụ, từ IaaS, có thể tách riêng ra thành phần lưu trữ và đưa ra khái niệm “Lưu trữ như một dịch vụ” (Storage as a Service), hay bất kỳ thứ gì dạng như “XYZ như một dịch vụ”.

Khái niệm an ninh điện toán đám mây (ĐTĐM)

An ninh ĐTĐM (an ninh đám mây) không phải là một lĩnh vực mới mẻ, mà là một lĩnh vực tiến hóa của an ninh máy tính, an ninh mạng và, ở mức độ rộng lớn hơn, an ninh thông tin. Nó tham chiếu tới một tập hợp lớn các chính sách, các công nghệ, và những kiểm soát được triển khai để bảo vệ các dự liệu, các ứng dụng và hạ tầng có liên quan tới ĐTĐM.

An ninh ĐTĐM ảnh hưởng chủ yếu tới 3 lĩnh vực: (1) An ninh và Tính riêng tư; (2) Sự tuân thủ và (3) Pháp lý hoặc Hợp đồng.

Cái gì, khi nào và cách nào để người sử dụng quyết định chuyển lên đám mây

Điều quan trọng đối với người sử dụng là xác định tài sản của mình là gì trong ĐTĐM. Trên thực tế thì tài sản có giá trị nhất của người sử dụng là: (1) Dữ liệu và (2) Ứng dụng - Chức năng - Qui trình. Họ cần biết rằng khi tham gia ĐTĐM thì những tài sản này sẽ được cung cấp theo mô hình Phần mềm - Nền tảng - Hạ tầng SPI (Software -, Platform-, Infrastructure-) như một dịch vụ.

Người sử dụng đánh giá tài sản của mình bằng các câu hỏi: liệu có thể bị thiệt hại như thế nào nếu:

Tài sản trở nên công khai một cách rộng rãi và được phân phối một cách rộng rãi?

Nhân viên của nhà cung cấp dịch vụ đám mây truy cập được vào tài sản của chúng ta?

Qui trình hoặc chức năng bị điều khiển bởi một người lạ bên ngoài?

Qui trình hoặc chức năng không cung cấp được những kết quả như mong muốn?

Thông tin/Dữ liệu bị thay đổi không như mong muốn?

Tài sản không sẵn sàng trong một khoảng thời gian nào đó?

Bản chất của sự đánh giá qua các câu hỏi trên là để (1) Đánh giá tính cơ mật, tính toàn vẹn và những yêu cầu về tính sẵn sàng đối với tài sản và (2) Đánh giá mức độ ảnh hưởng nếu tất cả hoặc một phần của tài sản bị điều khiển trong đám mây bởi những người khác. Điều này rất tương tự như việc đánh giá một dự án thuê ngoài làm.

Người sử dụng cũng cần đánh giá các rủi ro theo các lớp phần mềm, nền tảng, hạ tầng (SPI) như một dịch vụ để xem mức độ kiểm soát tại mỗi lớp SPI - như một dịch vụ phải triển khai như thế nào; Nếu người sử dụng có những yêu cầu riêng về kiểm soát thì nhất định phải đưa vào trong đánh giá này.

Ngoài ra, người sử dụng rất nên tìm hiểu xem lưu trình dữ liệu của mình trong mối tương tác với các nhà cung cấp ĐTĐM là như thế nào tại bất kỳ nút khách hàng nào (nếu có) của mình, lối vào và lối ra của dữ liệu, thông tin của mình.

Sau bước đánh giá rủi ro về tài sản, người sử dụng có thể chọn ra mô hình phù hợp với khả năng và mức độ trách nhiệm của mình đối với dữ liệu, thông tin và hệ thống như:

Công cộng - mọi dịch vụ đều do các nhà cung cấp đưa ra, bất kỳ ai cũng có thể sử dụng được.

Riêng, nội bộ - mọi dịch vụ đều do nhà cung cấp nằm trong tổ chức đưa ra và dành riêng cho những người trong cùng tổ chức.

Riêng, thuê ngoài - mọi dịch vụ đều do nhà cung cấp nằm ngoài tổ chức đưa ra nhưng là dành riêng cho những người trong cùng tổ chức.

Cộng đồng: một vài tổ chức kết hợp với nhau để xây dựng các dịch vụ ĐTĐM để dành riêng cho những người trong các tổ chức đó sử dụng.

Hỗn hợp, thường là giữa 2 mô hình riêng và cộng đồng, trong khi vẫn tồn tại việc thuê ngoài đối với bên thứ 3. Để hiệu quả, trong trường hợp này người sử dụng ít nhất phải biết kiến trúc sơ bộ về đâu là nơi chứa các thành phần, các chức năng và các dữ liệu, thông tin của mình.

Các mô hình liên quan tới an ninh ĐTĐM

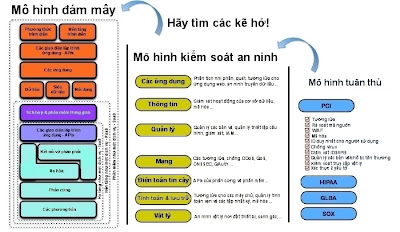

Để đảm bảo an ninh dữ liệu, thông tin trong ĐTĐM, ngoài việc phải đảm bảo an ninh cho mọi thành phần có trong kiến trúc ĐTĐM, an ninh dữ liệu, thông tin theo lưu trình trong kiến trúc đó cũng như trong mối giao tiếp với mọi loại thiết bị truy cập của người sử dụng, các bên tham gia còn cần phải quan tâm tới mô hình kiểm soát an ninh và mô hình tuân thủ mà ở đây chỉ giới thiệu sơ qua.

Như chúng ta thấy mô hình kiểm soát an ninh đưa ra những công việc đảm bảo an ninh cho các thành phần như các ứng dụng, thông tin, quản lý, mạng, tính toán & lưu trữ, vật lý - đều là những công việc quen thuộc mà chúng ta đã và đang tiến hành đối với một hệ thống thông tin. Điều này khẳng định cho định nghĩa về an ninh ĐTĐM được nêu ở trên trong phần “Khái niệm an ninh ĐTĐM”.

Một ví dụ về mô hình tuân thủ là việc mọi người sử dụng ĐTĐM tại Mỹ phải tuân thủ Chuẩn An ninh Dữ liệu Công nghiệp Thẻ Thanh toán PCI DSS PCI: (Payment Card Industry Data Security Standard). Còn có những luật khác cần phải tuân thủ nhằm phân định rõ trách nhiệm, nghĩa vụ và quyền hạn của các bên tham gia ĐTĐM.

Đối với người sử dụng thì việc sử dụng các dịch vụ ĐTĐM sẽ giống như hình thức thuê ngoài làm dịch vụ liên quan tới các thông tin, dữ liệu của người sử dụng và vì vậy luôn phải đặt ra một cách thường trực câu hỏi rằng nếu có rủi ro mất hoặc lộ thông tin, dữ liệu, thì ai sẽ phải chịu trách nhiệm bồi thường và bồi thường như thế nào?

Hợp đồng và trách nhiệm pháp lý

Ngoài sự kết hợp của mô hình kiến trúc ĐTĐM, mô hình kiểm soát an ninh và mô hình tuân thủ, điều rất quan trọng khác là trách nhiệm pháp lý phải được chỉ rõ trong các hợp đồng giữa người sử dụng và nhà cung cấp dịch vụ ĐTĐM như: (1) Qui định cách thức mà những sự cố liên quan tới việc mất hoặc tổn hại dữ liệu sẽ được giải quyết như thế nào? (2) Qui định về sở hữu trí tuệ của bên nào, cụ thể đối với những cái gì? (3) Qui định trong trường hợp kết thúc dịch vụ, thì dữ liệu và các ứng dụng cuối cùng sẽ phải trả lại cho khách hàng hoặc sự chuyển dịch dữ liệu sang một đám mây khác là như thế nào?

Các lĩnh vực sống còn nằm ngoài kiến trúc ĐTĐM

Ngoài vấn đề về kiến trúc ra, một loạt các lĩnh vực khác mà các bên tham gia phải quan tâm như:

5 lĩnh vực về quản lý và những chỉ dẫn thực hiện: (1) Quản lý rủi ro của doanh nghiệp và chính phủ; (2) Quản lý liên quan tới việc để lộ về điện tử và pháp lý; (3) Quản lý sự tuân thủ và kiểm toán; (4) Quản lý vòng đời thông tin, dữ liệu từ khi tạo cho tới khi xóa; (5) Tính khả chuyển và tính tương hợp mà chỉ có thể giải quyết được bằng các chuẩn mở;

7 lĩnh vực hoạt động và những chỉ dẫn thực hiện: (1) An ninh truyền thống, tính liên tục, phục hồi thảm họa; (2) Vận hành trung tâm dữ liệu; (3) Phản ứng, thông báo, xử lý tình huống; (4) An ninh ứng dụng; (5) Mã hóa và quản lý khóa; (6) Nhận dạng và quản lý truy cập; (7) Ảo hóa.

Việc đi sâu vào 12 lĩnh vực này sẽ còn chỉ ra nhiều chỉ dẫn thực hiện mà hiện đang được nhiều cơ quan, tổ chức nghiên cứu, một trong số đó là Liên minh An ninh Đám mây CSA.

Một số kết luận tóm tắt

Kiến trúc đám mây ảnh hưởng tới kiến trúc an ninh; Khi sử dụng các dịch vụ ĐTĐM, người sử dụng cần cân đối giữa kiểm soát an ninh và sự vận hành hệ thống thông tin của mình;

Cần xây dựng khung công việc đánh giá và quản lý rủi ro để xây dựng các tiêu chí tuân thủ.

Hiểu kiến trúc, công nghệ, qui trình và những yêu cầu đầu tư con người khi triển khai các dịch vụ ĐTĐM là sống còn. Nếu hiểu không rõ về những ảnh hưởng của kiến trúc, thì không thể giải quyết được các vấn đề chi tiết hơn một cách hợp lý.

Khái quát về kiến trúc, cùng với 12 lĩnh vực trọng tâm sống còn khác, sẽ cung cấp một nền tảng vững chắc cho việc đánh giá, vận hành, quản lý và chế ngự an ninh trong ĐTĐM.

ĐTĐM là rất mới và còn rất thiếu nhiều chuẩn và các ràng buộc pháp lý đối với các bên tham gia. Hiện nhiều tổ chức đang nghiên cứu những việc này như OGF, CSA..., để đưa ra các chuẩn mở cho giao thức mạng quản lý hạ tầng ĐTĐM OCCI (Open Cloud Computing Interface)...

Nhiều vấn đề nêu trên là hoàn toàn mới với Việt Nam cả từ phía cơ sở pháp lý, các tiêu chuẩn kỹ thuật công nghệ..., rất cần có những nghiên cứu và thử nghiệm trong tương lai gần.

Trần Lê

PS: Bài được đăng trên tạp chí Tin học và Đời sống số tháng 07/2010, trang 24-25.

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.