Hard

drive-wiping malware part of new wave of threats targeting South

Korea

Vũ

khí cũng bao gồm cả các trình tự động cập nhật đánh

bẫy những người dại khờ và các cuộc tấn công DDoS.

Arsenal

also includes booby-trapped autoupdaters and DDoS attacks.

by Dan Goodin - June 29

2013, 1:54am ICT

Bài được đưa lên

Internet ngày: 29/06/2013

Lời

người dịch: Các hãng an ninh lại vừa phát hiện ra các

loại phần mềm độc hại mới như Korhigh,

giống như Jojka trước đây, nhằm xóa

sạch dữ liệu toàn bộ ổ cứng máy tính và trả về

chiếc máy tính vô dụng đã tấn công vào các ngân hàng

và đài phát thanh của Hàn Quốc vào tháng 03/2013.

Một lần nữ cảnh báo cho tất

cả những ai sử dụng hệ điều hành Windows.

Trong một làn sóng

mới các cuộc tấn công vào các mạng truyền thông và

của chính phủ ở Hàn Quốc, các nhà nghiên cứu đã

phát hiện mẩu phần mềm độc hại khác mà phá hủy các

dữ liệu ổ cứng nhạy cảm và trả về các máy tính

không sử dụng được nữa.

Trojan.Korhigh,

như là chương trình bộ quét sạch mới được hãng an

ninh Symantec đặt tên, có dạng chức năng y hệt cùng

một lúc đánh sập mạng của hàng tá các ngân hàng và

đài phát thanh vào tháng 3. Giống như phần mềm độc

hại Jojka trước đây, Korhigh có thể phá hủy vĩnh viễn

các dữ liệu được lưu trữ và ghi đè một bản ghi

khởi động chủ (master

boot record) của một ổ cứng có chứa các thông tin

theo yêu cầu để các máy tính khởi động lại được.

Korhigh chấp nhận vài

lệnh và cho phép những kẻ tấn công giáng thiệt hại bổ

sung. Một “bộ chuyển mạch” thay đổi các mật khẩu

trong máy tính bị tổn thương thành “highanon2013” theo

một bài

viết trên blog được xuất bản hôm thứ năm của

Symantec. “Bộ chuyển mạch” khác xóa các dạng têp đặc

thù, bao gồm các dạng tệp có đuôi .gì, .php, .dll, và 21

phần mở rộng khác. Sự phát hiện ra Korhigh hôm thứ năm

là một ngày sau khi các nhà nghiên cứu của Symantec nói

họ đã

xác định được nhóm tin tặc chịu trách nhiệm về các

cuộc tấn công hồi tháng 3. Nhóm DarkSeoul mới được

nhận diện cũng có trách nhiệm vè một làn sóng mới các

cuộc tấn công đánh vào Hàn Quốc hôm thứ ba và thời

gian trùng với 63 năm kỷ niệm tình trạng Chiến tranh

Triều Tiên.

“Chúng tôi bây giờ

có thể quy kết nhiều cuộc tấn công đình đám trước

đây cho nhóm DarkSeoul trong

vòng 4 năm qua chống lại Hàn Quốc, bổ sung thêm vào

với cuộc tấn công ngày hôm qua”, các nhà nghiên cứu

của Symantec đã viết trong một bài viết hôm thứ tư.

“Các cuộc tấn công bao gồm các

cuộc tấn công Jokra phá phác hồi tháng 03/2013 đã xóa

sạch nhiều ổ cứng máy tính ở các ngân hàng của Hàn

Quốc và các đài phát thanh truyền hình, cũng như các

cuộc tấn công vào các công ty tài chính Hàn Quốc vào

tháng 03/2013”.

Amid

a new wave of attacks hitting government and media networks in South

Korea, researchers have uncovered yet another piece of malware that

destroys sensitive hard drive data and renders computers unusable.

Trojan.Korhigh,

as the new wiper program is called by security firm Symantec,

contains the same kind of functionality that simultaneously

shut down the networks of a half-dozen banks and broadcasters in

March. Like the earlier Jojka malware, Korhigh can permanently

destroy stored data and overwrite a hard drive's master

boot record, which contains information required for computers to

reboot.

Korhigh

accepts several commands that allow attackers to inflict additional

damage. One "switch" changes passwords on compromised

computers to "highanon2013" according to a blog

post published Thursday by Symantec. Another wipes specific types

of files, including those that end in .gif, .php, .dll, and 21 other

extensions. Korhigh's discovery on Thursday came a day after Symantec

researchers said they had identified

the hacking group responsible for the March attacks. The newly

identified DarkSeoul group is also responsible for a new wave of

attacks that hit South Korea on Tuesday and were timed to coincide

with the 63rd anniversary of the state of the Korean War.

"We

can now attribute multiple previous high-profile attacks to the

DarkSeoul gang over

the last 4 years against South Korea, in addition to yesterday's

attack," Symantec researchers wrote in the Wednesday post. "The

attacks include the devastating Jokra

attacks in March 2013 that wiped numerous computer hard drives at

South Korean banks and television broadcasters, as well as the

attacks

on South Korean financial companies in May 2013.

Trademarks

of DarkSeoul attacks include:

- Multi-staged, coordinated attacks against high-profile South Korean targets, often on historically significant dates

- Destructive payloads that wipe hard drives or carry out debilitating denial-of-service attacks

- Inclusion of politically themed strings when overwriting data

- Exploitation of auto-update mechanisms from legitimate third-party software to infect targets

Tuesday's

attacks, according

to TrendMicro researchers, involved the compromise of the

auto-update mechanism for a legitimate file-storage service known as

SimDisk. Attackers who compromised the service caused it to push out

malicious software in addition to an update for the SimDisk

application. The added trojan then caused infected machines to

overload domain name system servers with so many lookup requests that

several websites became inaccessible.

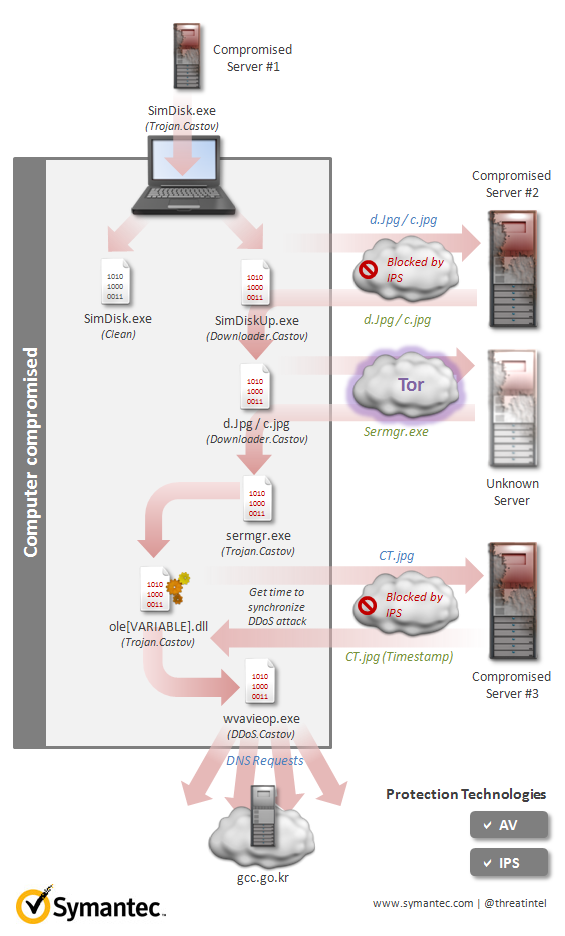

Hình chỉ cách một

cơ chế tự động cập nhật SimDisk bị tổn thương. Tin

tặc gây ra phần mềm độc hại từ chối dịch vụ gọi

là Castov để được cài lên các máy tính. Nguồn:

Symantec

A

diagram showing how an autoupdate mechanism for SimDisk was

compromised. The hack caused denial-of-service malware called Castov

to be installed on computers.

Thương

hiệu các cuộc tấn công của DarkSeoul bao gồm:

- Các cuộc tấn công nhiều giai đoạn, được phối hợp để chống lại các mục tiêu cao cấp của Hàn Quốc, thường vào các ngày tháng lịch sử đáng kể

- Tải trọng phá hủy mà quét sạch các ổ cứng hoặc triển khai các cuộc tấn công từ chối dịch vụ có chủ ý

- Bổ sung các chuỗi có chủ đề chính trị khi ghi đè các dữ liệu

- Khai thác các cơ chế tự động cập nhật từ phần mềm hợp pháp của bên thứ 3 để gây lây nhiễm cho các đích ngắm

Các cuộc tấn công

hôm thứ ba, theo

các nhà nghiên cứu của TrendMicro, có liên quan tới sự

làm tổn thương cơ chế tự động cập nhật đối với

một dịch vụ lưu trữ tệp được biết tới như là

SimDisk. Những kẻ tấn công đã làm tổn thương dịch vụ

đã làm cho nó phải đẩy ra các phần mềm độc hại bổ

sung vào một bản cập nhật cho ứng dụng SimDisk. Trojan

được bổ sung vào sau đó làm cho các máy bị lây nhiễm

làm quá tải các máy chủ hệ thống tên miền với quá

nhiều yêu cầu được tra mà vài website trở nên không

truy cập được nữa.

Các

nhà nghiên cứu từ hãng an ninh khác - Seculert có trụ sở

ở Israel - cũng

nêu tuần này về các phần mềm độc

hại nhằm vào Hàn Quốc. Có tên là PinkStats, nó được

vài nhóm nói tiếng Trung Quốc sử dụng để ngắm đích

các tổ chức khác nhau trên thế giới. Các nhà nghiên cứu

của Seculert gần đây đã tố cáo các máy chủ chỉ huy

của PinkStats đã tìm thấy bằng chứng rằng hơn 1.000 máy

nằm ở Hàn Quốc đã bị lây nhiếm.

Khi

các cuộc tấn công máy tính và mạng ngày càng thường

xuyên, thì việc nhận diện tích cực các thủ phạm là

cực kỳ khó và đôi khi dễ bị lỗi. Vẫn còn chưa rõ

nhóm DarkSeoul đứng đằng sau trojan Korhigh mới được

phát hiện. Cũng còn chưa rõ liệu có những mối liên

quan nào không giữa các nhóm khác nhau được nhận diện

và liệu có bất kỳ nhóm nào trong số họ được các

chính phủ từ Bắc Triều Tiên, Trung Quốc hay các quốc

gia khác hỗ trợ hay không. Hơn nữa, những phát hiện gần

đây chỉ ra rằng các cuộc tấn công máy tính có động

lực chính trị, dân tộc chủ nghĩa hoặc ý thức hệ -

thường với mục tiêu gây ra sự phá hủy vật lý - là

mối đe dọa đang gia tăng. Đừng có mà ngạc nhiên để

thấy ngày chúng sớm ngày càng nhiều hơn.

Researchers

from yet another security firm—Israel-based Seculert—also

reported

this week on malware targeting South Korea. Dubbed PinkStats,

it's used by several Chinese-speaking groups to target different

organizations around the world. Seculert researchers who recently

accessed PinkStats command servers found evidence that more than

1,000 machines located in South Korea were infected.

As

is frequently the case with computer and network attacks, positively

identifying the perpetrators is extremely difficult and sometimes

prone to errors. It's still not clear that the DarkSeoul gang is

behind the newly discovered Korhigh trojan. It's also unknown if

there are connections between the various groups identified and if

any of them are sponsored by governments from North Korea, China, or

other nations. Still, the recent discoveries indicate that

politically, nationalistically, or ideologically motivated computer

attacks—often with the goal of causing physical destruction—are a

growing threat. Don't be surprised to see more of them soon.

Dịch: Lê Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.