Front

company used to sign malware

06 February 2013, 16:17

Theo: http://www.h-online.com/security/news/item/Front-company-used-to-sign-malware-1799101.html

Theo: http://www.h-online.com/security/news/item/Front-company-used-to-sign-malware-1799101.html

Bài được đưa lên Internet ngày: 06/02/2013

The

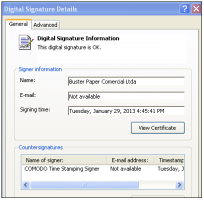

malware's valid signature displayed. Source: Malwarebytes

Lời

người dịch: Một thủ đoạn khác của các tin tặc là

lập công ty ma, sau đó yêu cầu cấp chứng thực số từ

một nhà cung cấp chứng thực số hợp pháp. Sau đó sử

dụng chứng thực số hợp lệ đó để ký cho phần mềm

độc hại để đánh lừa người sử dụng nhằm mục

đích ăn cắp thông tin dữ liệu. “Trojan đã được ký

với chứng thực có được một cách giả mạo đã được

gửi đi bằng thư điện tử như một tệp gắn kèm thực

thi được. Sự thực thi đã được ngụy trang như một

tệp PDF mà, một khi được mở, đã cài đặt mã độc,

đã triển khai tiếp tục tải trọng và nghe lén hệ thống

để giành lấy các chi tiết tài khoản và mật khẩu ngân

hàng”.

Sử dụng một công

ty vỏ bọc, các tội phạm tại Brazil đã mua các chứng

thực hợp lệ từ một nhà cung cấp chứng thực để ký

phần mềm độc hại, theo một báo cáo từ Malwarebytes.

Phương pháp mới để có được các chữ ký đã được

tìm ra khi các tội phạm đã ký một trojan ngân hàng và

các phần mềm độc hại khác và đặt chúng vào lưu

thông.

Các chứng thực từng

là những vấn đề đối với một công ty gọi là “Buster

Paper Comercial Ltda”, nó hình như chỉ tồn tại trên giấy.

Công ty này đã được sử dụng để yêu cầu một chứng

chỉ từ CA Digicert. Digicert đã nói cho CIO Magazine rằng nó

đã phát hành chứng thực vì khi đó “Buster Paper

Comercial Ltda là một doanh nghiệp đăng ký hợp lệ như

được khẳng định thông qua Brazilian Ministerio da Fazenda:

Cadastro Sincronizado Nacional." Chứng thực đó kể từ

đó đã bị thu hồi lại”.

Trojan

đã được ký với chứng thực có được một cách giả

mạo đã được gửi đi bằng thư điện tử như một tệp

gắn kèm thực thi được. Sự thực thi đã được ngụy

trang như một tệp PDF mà, một khi được mở, đã cài

đặt mã độc, đã triển khai tiếp tục tải trọng và

nghe lén hệ thống để giành lấy các chi tiết tài khoản

và mật khẩu ngân hàng.

Phần mềm độc hại

được ký số đã và đang được sử dụng để trao cho

người sử dụng một cảm giác sai về an ninh trong phần

mềm và để nó vượt qua được một số sự phòng thủ

trong các hệ điều hành, nhưng trong quá khứ, hầu hết

các chứng thực được sử dụng đã từng bị ăn cắp

hơn là được áp dụng.

Using

a shell company, criminals in Brazil purchased valid certificates

from a certificate authority in order to sign malware, according to a

report from Malwarebytes.

The new method of obtaining signatures was detected when the

criminals signed a banking trojan and other malware and put them into

circulation.

The

certificates were issues to a company called "Buster Paper

Comercial Ltda" which apparently only existed on paper. The

company was used to request a certificate from CA Digicert.

Digicert told CIO Magazine that it did issue the certificate because

at the time "Buster Paper Comercial Ltda was a legally

registered business as confirmed through the Brazilian Ministerio da

Fazenda: Cadastro Sincronizado Nacional." The certificate has

since been revoked.

The

trojan that was signed with the fraudulently obtained certificate was

sent by email as an attached executable file. The executable was

disguised as a PDF file which, once opened, installed malicious code,

deployed further payloads and tapped the system to obtain bank

account details and passwords.

Digitally

signing malware has been used to give the user a false sense of

security in the software and to get it past some defences in

operating systems, but in the past,

most of the certificates used have been stolen rather than applied

for.

(djwm)

Dịch: Lê Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.