Hackers claim to have beaten Xbox 360 security

30 August 2011, 18:45

Bài được đưa lên Internet ngày: 30/08/2011

Lời người dịch: Các tặc tấn công cuối tuần qua đã tấn công và chỉ ra rằng an ninh của phần mềm cho các bộ Xbox 360 là bị tổn thương về an ninh và không thể chống lại được chỉ bằng thông qua việc cập nhật phần mềm. Các tin tặc cũng để lại demo việc thâm nhập này trên YouTube như ở đây.

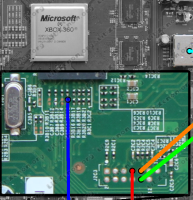

Không có khả năng vượt qua an ninh phần mềm của Xbox 360, những tin tặc đã gửi những dấu hiệu quấy rối cho PCB phần cứng của bàn điều khiển (console).

Nguồn: GliGli qua cuối tuần, các tin tặc GliGli và Tyros đã xuất bản một “Thiết lập lại thâm nhập sự cố” và một video trên YouTube chỉ cách họ đã thành công trong việc vượt qua được hệ thống an ninh trên bàn điều khiển trò chơi Xbox 360 của Microsoft để tiêm và chạy mã nguồn của riêng họ. Đối nghịch với những cuộc tấn công trước, hoặc nhằm vào các ổ đĩa hoặc các lỗi được khai thác tong các phần mềm trò chơi, cuộc tấn công mới nhằm vào CPU và, theo các tin tặc, không thể bị khóa bằng những cập nhật phần mềm trong tương lai từ Microsoft.

Để vượt qua được an ninh Xbox 360, các tin tặc đã chỉ ra tốc độ của CPU khi khởi động. Trong mô hình nhỏ, họ đã đạt được điều này bằng việc sử dụng một bus chip (12C) HANA có thể truy cập được từ ngoài để viết đè lên các đăng ký của bộ chia trong trình tạo đồng hồ. Với tốc độ đồng hồ chậm, họ đã sử dụng một PCB được gắn vào để gửi đi một xung 20 nano giây tới mạch khởi động lại ở một thời điểm cụ thể. Theo báo cáo của họ, điều này không gây ra cho CPU khởi động lại máy tính. Chúng sau đó đã phục hồi lại tốc độ bình thường của đồng hồ CPU. Các tin tặc nói rằng kỹ thuật này có thể được sử dụng để sửa đổi một lệnh so sánh các vùng bộ nhớ (memcmp). Với một chút may mắn, điều này tới lượt nó làm cho Xbox không kiểm tra được một cách phù hợp chữ ký của trình tải khởi động, cho phép những tin tặc chạy trình tải khởi động của riêng họ.

Kiểm tra các cầu chì sẽ không còn thực hiện được nữa cho trình tải khởi động này, nghĩa là sự thâm nhập không thể bị ngăn chặn bằng một sự cập nhật phần mềm. Trong video, các tin tặc tung ra một trình tải của Linux (Xell) và một trình mô phỏng Nintendo 64 (N64). Cuộc tấn công được nói sẽ chạy bất chấp các phiên bản phần dẻo (firmware) và bảng dashboard được cài đặt. Tuy nhiên, nó cần trung bình 4 lần thử để xung thiết lập lại đạt được hiệu quả mong muốn. Mô hình bàn điều khiển mỏng và phiên bản gần đây nhất của mô hình cũ hơn 'béo' (Jasper) đều bị tổn thương. Tuy nhiên, cuộc tấn công còn chưa được kiểm thử trên phần cứng của Xbox 360 thế hệ đầu tiên với một sự cung cấp điện 175 watt (Xenon, Falcon).

Unable to bypass the Xbox 360's software security, the hackers sent interference signals to the console's hardware PCB

Source: GliGli Over the weekend, hackers GliGli and Tyros published a "Reset Glitch Hack" and a YouTube video showing how they succeeded in bypassing the security system on Microsoft's Xbox 360 game console to inject and execute their own code. In contrast to previous attacks, which either targeted the drives or exploited bugs in game software, the new attack targets the CPU and, according to the hackers, cannot be blocked by future software updates from Microsoft.

To bypass the Xbox 360's security, the hackers slowed down the CPU speed during boot. On the slim model, they achieved this by using an externally accessible HANA chip bus (12C) to overwrite the divider registers in the clock generator. With the clock speed slowed, they used a soldered PCB to send a 20 nanosecond pulse to the reset circuit at a specific time point. According to their report, this did not cause the CPU to reboot the system. They then restored the normal CPU clock speed. The hackers claim that this technique can be used to modify a command to compare memory areas (memcmp). With a little bit of luck, this in turn causes the Xbox to fail to properly check the bootloader signature, allowing the hackers to run their own bootloader.

Checks on revocation fuses are no longer performed for this bootloader, meaning that the hack cannot be blocked by a software update. In the video, the hackers launch a Linux loader (Xell) and a Nintendo 64 (N64) emulator. The attack is reported to run regardless of the installed firmware and dashboard versions. It does, however, take an average of four attempts for the reset pulse to achieve the desired effect. The new slim console model and the most recent version of the older 'fat' model (Jasper) are both vulnerable. The attack has not, however, been tested on first generation Xbox 360 hardware with a 175 watt power supply (Xenon, Falcon).

Dịch tài liệu: Lê Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.