Many SSDs and USB flash drives can't be securely wiped

24 February 2011, 11:45

Bài được đưa lên Internet ngày: 24/02/2011

Lời người dịch: Nhiều ổ cứng SSD và các đầu USB có thể không xóa sạch hết các dấu vết của các dữ liệu đã bị xóa và có những phương pháp có thể phục hồi lại các dữ liệu đã từng được ghi lên các ổ đĩa đó, cho dù chúng đã bị xóa và/hoặc ghi đè lên nhiều lần. Điều này làm giảm an ninh của các dữ liệu được ghi lên các ổ đĩa SSD và USB, điều mà người sử dụng cần chú ý khi không muốn tiết lộ các dữ liệu đã từng ghi trên các ổ đĩa như vậy.

Nhiều đĩa thể cứng SSD (Solid State Disk), và các đầu USB và các thẻ nhớ, không thể làm sạch về an ninh chỉ bằng phần mềm. Thậm chí sau khi ghi đi ghi lại liên tục toàn bộ đĩa, thì những dấu vết của các dữ liệu ban đầu có thể vẫn còn trong các ô nhớ của các chip NAND Flash. Những dấu vết này thông thường không thể truy cập được thông qua giao diện tiêu chuẩn của các phương tiện lưu trữ, nhưng chúng có thể đọc được một cách trực tiếp từ các con chip có sử dụng các thiết bị điện tử đặc biệt. Theo một đội các nhà nghiên cứu từ Đại học California tại San Diego dưới sự lãnh đạo của Michael Wei, sự thiếu một chức năng xóa có thể tin cậy được làm cho dạng vật trung chuyển này trở nên không phù hợp cho những sử cụng cụ thể nào đó.

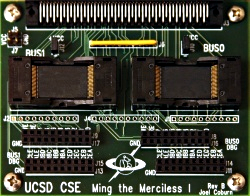

Các nhà nghiên cứu đã trình bày nghiên cứu của họ tại Hội nghị USENIX về các Công nghệ Tệp và Lưu trữ (FAST'11). Họ đã trải nghiệm với một số các SSD khác nhau và sử dụng một bộ chuyển đổi (adaptor) tùy biến, dựa vào một chip FPGA, để đọc các chip flash riêng rẽ mà họ trước đó đã muốn làm sạch một cách an ninh có sử dụng một dãy các kỹ thuật khác nhau. Trong khi một số SSD sử dụng lệnh xóa có an ninh của ATA để đạt được sự xóa có an ninh, thì không phải tất cả đều làm được như vậy và theo đội nghiên cứu, nơi mà nó được sử dụng như vậy, trong một số trường hợp, được triển khai không đúng.

Lặp đi lặp lại việc ghi đè tất cả các dữ liệu, được xem là một thủ tục an ninh cho việc xóa các dữ liệu từ các ổ đĩa từ, lại không phải là một phương tiện tin cậy được cho việc xóa các dữ liệu từ SSD - sử dụng các biện pháp san phẳng việc sử dụng mà không có một mối quan hệ ổn định giữa các ô nhớ vật lý (flash) và các địa chỉ đoạn (sector) được giải quyết bằng giao diện thông thường (ATA/SATA/USB/SD) của thiết bị. Sau khi xóa, các dữ liệu được xóa trong quá trình không còn truy cập được nữa qua giao diện này, nhưng những vết tích còn lại có thể vẫn còn trên các chip riêng rẽ. Ngược lại đối với các ổ cứng, theo nghiên cứu, thì hầu như là không có khả năng để xóa các tệp riêng rẽ một cách có an ninh trên các ổ SSD.

Many solid state disks (SSDs), and other flash media such as USB flash drives and memory cards, cannot be securely wiped by software alone. Even after repeatedly overwriting the entire disk, traces of the original data may remain in the memory cells of NAND Flash chips. These traces cannot usually be accessed via the storage medium's standard interface, but they can be read directly from the chips using specialised electronics. According to a team of researchers from the University of California in San Diego led by Michael Wei, the lack of a reliable delete function makes this kind of medium unsuitable for certain usages.

The researchers presented their study at the USENIX Conference on File and Storage Technologies (FAST'11). They experimented with a number of different SSDs and used a custom adaptor, based on an FPGA chip, to read individual flash chips which they had previously attempted to securely wipe using a range of different techniques. While some SSDs use the ATA secure erase command to achieve secure deletion, but not all do so and according to the research team, where it is used it is, in some cases, incorrectly implemented.

Repeatedly overwriting all data, considered a secure procedure for deleting data from magnetic disk drives, is not a reliable means of deleting data from SSDs – the use of wear levelling means that there is not a consistent relationship between physical (flash) memory cells and the sector addresses addressed by the device's normal (ATA / SATA / USB / SD) interface. Following deletion, deleted data is of course no longer accessible via this interface, but remnants can nonetheless remain on the individual chips. In contrast to standard hard drives, it is, according to the study, almost impossible to securely delete individual files on SSDs.

Ảnh: Bộ chuyển FPGA để đọc bộ nhớ flash NAND riêng rẽ. Nguồn UCSD.

Ming the Merciless: FPGA adapter for reading individual NAND flash memory.

Source: UCSD

Các nhà nghiên cứu gợi ý rằng các nhà sản xuất SSD cần phải phát triển các kỹ thuật kiểm tra việc xóa các dữ liệu mà không để lại các dấu vết của dữ liệu. Họ đang nói không phải về việc san phẳng sự sử dụng rồi, mà thông thường hơn về một lớp chuyển dịch của flash FTL (Flash Translation Layer) mà nó tạo ra mối quan hệ giữa địa chỉ khối logic (LBA) và các 'trang' vật lý của chip flash.

Các trình kiểm soát trong một số đĩa cứng và SSD gần đây cho phép mã hóa hoàn toàn tất cả các dữ liệu được ghi trên ổ đĩa mà không bị thua thiệt về tốc độ (mã hóa hoàn toàn đĩa, ổ đĩa tự mã hóa). Điều này cho phép các dữ liệu được xóa một cách có an ninh đơn giản và nhanh chóng, chỉ bằng việc xóa khóa mật mã được sử dụng để mã hóa ổ đĩa. Nhóm nghiên cứu của Wei coi thủ tục này là an ninh về nguyên tắc, nhưng, theo quan điểm về các lỗi khi triển khai được thấy theo các phương pháp xóa khác, đã cảnh báo về “sự lạc quan thái quá” trong việc tin tưởng vào giải pháp này.

Những cạm bẫy đang chờ các giải pháp phần mềm như TrueCrypt trên SSD. Trước hết, việc mã hóa hồi tưởng quá khứ các phân đoạn trên các vật trung chuyển có sử dụng việc san phẳng sự sử dụng rồi có thể giảm thiểu hiệu lực cuaru mã hóa và ảnh hưởng tới tính có thể từ chối một cách có lý. Thứ hai, tốc độ ghi của SSD không bị suy giảm, khi các số lượng ngẫu nhiên được viết để giải phóng các vùng bộ nhớ sao cho có khả năng thể hiện một phân đoạn (patition) là đầy như thế nào.

Đối với các chức năng mã hóa được xây dựng trong các trình điều khiển ổ cứng, thì mật khẩu có thể đưa vào được bằng việc sử dụng các phần mềm bổ sung, mã hóa có thể được kiểm soát bằng việc sử dụng một giá trị ngẫu nhiên như là mật khẩu ATA, hoặc ổ có thể được ghép vào module nền tảng tin cậy của bo mạch chủ (TPM) thông qua TCG Opal, sao cho nó chỉ có thể sử dụng được với sự kết hợp của bo mạch chủ đó.

Phá hủy một cách cơ khí các vật trung chuyển lưu trữ, như được sử dụng trong các ổ đĩa cứng thông thường, đưa ra một biện pháp lựa chọn có thể tin cậy được trong việc phá hủy các dữ liệu đã được lưu trữ.

The researchers suggest that SSD manufacturers need to develop verifiable techniques for deleting data without leaving data remnants. They are talking not about wear levelling, but more generally about a flash translation layer (FTL) which generates the relationship between the logical block address (LBA) and the flash chip's physical 'pages'.

Special controllers on some recent hard disks and SSDs permit complete encryption of all data written to the drive with no loss of speed (full disk encryption, self-encrypting drive). This allows data to be securely deleted simply and quickly, merely by deleting the cryptographic key used to encrypt the drive. Wei's research group considers this procedure to be secure in principle, but, in view of the errors in implementation found in other methods of deletion, warns against being "unduly optimistic" in trusting in this solution.

Pitfalls also await software solutions such as TrueCrypt on SSDs. Firstly, retrospective encryption of partitions on media which make use of wear levelling can reduce the efficacy of encryption and impact on plausible deniability. Secondly, the write speed of SSDs can be reduced, since random numbers are written to free areas of memory so that it is not possible to tell how full a partition is.

For encryption functions built into hard drive controllers, the password can be entered using additional software, encryption can be controlled using a random value used as an ATA password, or the drive can be coupled to the motherboard's trusted platform module (TPM) via TCG Opal, so that it is only usable in conjunction with that motherboard.

Mechanical destruction of storage media, as used on normal hard drives, offers a reliable alternative means of destroying saved data.

Dịch tài liệu: Lê Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.