Backdoors

in industrial control systems

14 December 2011, 14:08

Theo:

http://www.h-online.com/security/news/item/Backdoors-in-industrial-control-systems-1395141.html

Bài được đưa lên

Internet ngày: 14/12/2011

Lời

người dịch: “Đội Phản ứng Khẩn cấp Không gian mạng

các Hệ thống Kiểm soát Công nghiệp Mỹ (ICS-CERT) cảnh

báo các cửa hậu trong một module tiêu chuẩn của mạng

các hệ thống kiểm soát, chuyên gia an ninh Rubén Santamarta

đã phát hiện rằng những thành phần này bao gồm vài

tài khoản với các mật khẩu được lập trình cứng có

thể bị truy cập, ví dụ, thông qua giao thức truyền tệp

FTP, telnet và một dịch vụ gỡ lỗi UDP cổng 17185” đối

với SIL3 Modicon Quantum PLC của Schneider Electric trong các hệ

thống “tắt khẩn cấp” và “dò tìm ra lửa và khí

gaz”. Xem thêm [01].

Đội Phản ứng Khẩn

cấp Không gian mạng các Hệ thống Kiểm soát Công nghiệp

Mỹ (ICS-CERT) cảnh báo các cửa hậu trong một module tiêu

chuẩn của mạng các hệ thống kiểm soát, Schneider

Electric Quantum Ethernet Module. Chuyên gia an ninh Rubén

Santamarta đã phát hiện rằng những thành phần này bao

gồm vài tài khoản với các mật khẩu được lập trình

cứng có thể bị truy cập, ví dụ, thông qua giao thức

truyền tệp FTP, telnet và một dịch vụ gỡ lỗi UDP cổng

17185.

The

US Industrial Control Systems Cyber Emergency Response Team

(ICS-CERT)

warns of backdoors in a standard network module for control systems,

the Schneider Electric Quantum Ethernet Module. Security expert Rubén

Santamarta discovered that these components include several accounts

with hard-coded passwords that can be accessed, for example, via FTP,

telnet and a debug

service at UDP port 17185.

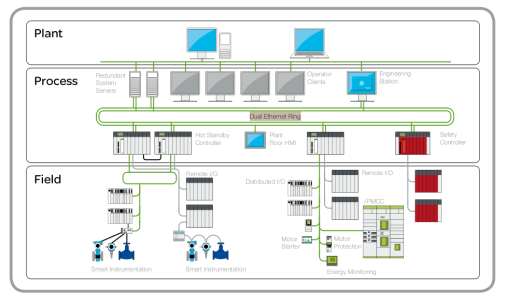

Đây là cách mà Schneider Electric mô tả một kịch bản triển khai điển hình cho các thiết bị của mình. Nguồn: Schneider Electric.

This

is how Schneider Electric describes a typical deployment scenario for

its devices.

Source: Schneider Electric

Source: Schneider Electric

Các module như “NOE

771” được sử dụng như các giao diện mạng cho các

trình kiểm soát logic có khả năng lập trình được

(PLC); Schneider Electric sử dụng chúng trong SIL3 Modicon

Quantum PLC của mình cho các hệ thống “tắt khẩn cấp”

và “dò tìm ra lửa và khí gaz”. Santamarta đã lưu ý cho

ICS-CERT vài lần trong quá khứ, và nhà cung cấp này dường

như đã phát triển một bản cập nhật phần dẻo trong

đó telnet và các dịch vụ gỡ rối không còn được kích

hoạt một cách mặc định nữa. Tuy nhiên, hãng hiện vẫn

còn đang kiểm thử bản cập nhật về tính tương thích.

Modules

such as "NOE 771" are used as network interfaces for

Programmable Logic Controllers (PLCs); Schneider Electric uses them

in its SIL3

Modicon Quantum PLC for "emergency shut down" and "fire

and gas detection" systems. Santamarta notified the ICS-CERT

some time ago, and the vendor appears to have developed a firmware

update in which the telnet and debug services are no longer enabled

by default. However, the company is currently still testing the

update for compatibility.

A NOE 771

Tình hình này là nguy

hiểm vì những hệ thống như vậy thường được bảo

vệ không đủ chống lại những thâm nhập trái phép; tệ

nhất, chúng thậm chí có khả năng truy cập được thông

qua Internet. Chỉ một vài ngày trước, ICS-CERT đã phát

lại cảnh báo của mình rằng các hệ thống kiểm soát

có thể dễ dàng được xác định thông qua các công cụ

như máy tìm kiếm Shodan. Đơn vị của The H về an ninh đã

theo dõi vài hệ thống bị tổn thương hầu như trực

tiếp. Các nhà quản trị hệ thống bao gồm một trong

những module bị ảnh hưởng vì thế nên kiểm thử ngay

lập tức liệu module đó có khả năng truy cập được

thông qua Internet hay không.

Những ai có quan tâm

hiểu biết cách mà các tin tặc theo dõi các lỗ hổng an

ninh trong SCADA và các hệ thống kiểm soát khác có thể

thấy một mô tả nhiều thông tin trong báo cáo của

Santamarta, “Rà soát lại phần dẻo công nghiệp cho vui và

các cửa hậu”. Ví dụ, Santamarta mô tả chi tiết cách

mà ông đã phân tích phần dẻo đó và đã xác định

được các dịch vụ được kích hoạt mặc định, hoàn

toàn với dữ liệu truy cập của chúng.

This

situation is dangerous because such systems are often insufficiently

protected against intrusions; at worst, they are even accessible via

the internet. Only a few days ago, the ICS-CERT renewed

its warning that control systems can easily be identified via

such tools as the Shodan

search engine. The H's associates at heise Security managed to track

down several vulnerable systems almost straight away. Administrators

of systems that include one of the affected modules should,

therefore, test immediately whether the module is accessible via the

internet.

Those

who are interested in knowing how hackers track down security holes

in SCADA and other control systems can find an informative

description in Santamarta's report, "Reversing

industrial firmware for fun and backdoors". For example,

Santamarta describes in detail how he analysed the firmware and

identified the services that are enabled by default, complete with

their access data.

(djwm)

Dịch tài liệu: Lê

Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.