"Printer

Bomb" spread using compromised .htaccess files

5 July 2012, 13:19

Bài được đưa lên

Internet ngày: 05/07/2012

Ảnh

của Symantec về sự tái định tuyến .htaccess. Nguồn:

Symantec

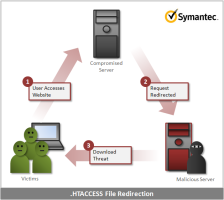

Symantec's diagram of

.htaccess redirection

Source: Symantec

Source: Symantec

Lời

người dịch: Xuất hiện loại trojan mới gọi là “Bom

máy in” một khi làm tổn thương các máy tính thì sẽ

lệnh cho các máy in để in liên tục các ký tự rác

cho tới khi hết giấy. Xem thêm: Cập

nhật phần dẻo làm giảm nhẹ các vấn đề an ninh máy

in LaserJet của HP.

Các tệp .htaccess bị

tổn thương trong các máy chủ web đã cho phép trojan “Bom

máy in” lan truyền, một nhà nghiên cứu của Symantec nói.

Trojan “Bom máy in”, Symantec đặt tên là Trojan.Milicenso,

từng đáng lưu ý vì việc tạo ra các công việc in ấn

khổng lồ của các ký tự rác làm cho các máy in sử dụng

hết giấy. Những điều tra ban đầu của công ty an ninh

đã phát hiện phần mềm độc hại đưa ra mẫu chung lan

truyền hoặc qua các tệp gắn kèm thư điện tử độc

hại hoặc qua các website đặt chỗ cho các scripts độc

hại, và được thiết kế cho việc phân phối các tải

công việc khác nhau.

Nhưng sự điều tra

tiếp đã phát hiện rằng phần mềm độc hại sử dụng

các tệp .htaccess được sửa đổi trên các website bị

tổn thương âm thầm gửi cho những người sử dụng để

tải về phần mềm độc hại Milicenso. Các tệp .htaccess

được sử dụng trên các máy chủ web để giúp kiểm

soát truy cập tới các thư mục và các nội dung của

chúng trên cơ sở từng thư mục một. Chúng cũng có khả

năng viết lại các URL và tái định tuyến các trình

duyệt và chính khả năng này mà các tác giả của phần

mềm độc hại đã và đang sử dụng. Bằng việc tải

lên tệp .htaccess của riêng chúng lên các máy chủ, những

người viếng thăm máy chủ bị tổn thương có thể âm

thầm được gửi tới site tác giả của phần mềm độc

hại, nơi mà các trojan có thể được tải về và được

cài đặt.

Theo Symantec, sự tái

định tuyến được kiểm soát cẩn thận bằng tệp

.htaccess. Các qui định tới khoảng 1600 dòng trắng ở

đỉnh và đáy của tệp để tránh bị tóm bởi người

đọc một cách ngẫu nhiên.

Compromised

.htaccess files on web servers allowed the "Printer Bomb"

trojan to spread, says a Symantec

researcher. The "Printer Bomb" trojan, named

Trojan.Milicenso by Symantec, was notable for creating massive print

jobs full of garbage characters that made printers run out of paper.

The security company's initial

investigations revealed malware exhibiting the common pattern of

spreading either through malicious email attachments or through web

sites hosting malicious scripts, and designed for delivering

different payloads.

But

further investigation has revealed that the malware uses modified

.htaccess files on compromised web sites to silently send users to

download the Milicenso malware. .htaccess

files are used on web servers to help control access to directories

and their contents on a per directory basis. They are also capable of

rewriting URLs and redirecting browsers and it is this capability

that the malware authors have been making use of. By uploading their

own .htaccess file to servers, visitors to the compromised server can

be silently sent to the malware author's site where trojans can be

downloaded and installed.

According

to Symantec, the redirection is carefully controlled by the .htaccess

file. The rules come between 1600 blank lines at the top and bottom

of the file to avoid being spotted by a casual reader.

Các qui định nói

rằng những người sử dụng sẽ chỉ bị tái định

tuyến nếu đây là cuộc viếng thăm đầu tiên tới site,

rằng mối liên kết mà dẫn tới site nằm trong các kết

quả của máy tìm kiếm hoặc thư điện tử (nên các URL

được đánh dấu hoặc được dán sẽ không làm việc),

và rằng nạn nhân đang chạy một trình duyệt web phổ

biến trong Windows (nên các máy tìm kiếm không nhặt ra

được sự thay đổi).

Symantec tin tưởng

băng đảng có trách nhiệm đã và đang sử dụng sự tái

định tuyến của .htaccess kể từ năm 2010 và, năm nay, đã

và đang thay đổi miền .htaccess được sửa đổi gửi đi

cho những người sử dụng trên cơ sở hàng ngày. Cho tới

nay, 4.000 website khác nhau đã và đang được xác định

tái định tuyến cho những người sử dụng tới các site

độc hại, dù hầu hết trong số họ là các site cá nhân

hoặc các hoặc của doanh nghiệp nhỏ, một số của chính

phủ, các dịch vụ viễn thông và tài chính cũng được

nói bị tổn thương.

The

rules say that users will only be redirected if it's their first

visit to the site, that the link that led to the site was in search

engine results or email (so bookmarked or pasted URLs won't work),

and that the victim is running a popular web browser on Windows (so

search engines don't pick up on the change).

Symantec

believes the gang responsible has been using .htaccess redirection

since at least 2010 and has, this year, been changing the domain the

modified .htaccess sends users to on a daily basis. So far, 4000

different web sites have been identified redirecting users to the

malicious sites, though most of them are personal or small business

sites, a number of government, telecoms and financial services sites

are also said to be compromised.

(djwm)

Dịch: Lê Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.