US

and UK spy agencies defeat privacy and security on the internet

- NSA và GCHQ mở được mật mã được sử dụng để bảo vệ các thư điện tử, các bản ghi ngân hàng và y tế

- Chương trình 250 triệu USD/năm của Mỹ làm việc giấu giếm với các công ty công nghệ để chèn các điểm yếu vào trong các sản phẩm

- Các chuyên gia an ninh nói các chương trình 'làm xói mòn kết cấu Internet'

•

NSA and GCHQ unlock encryption used to protect emails, banking and

medical records

•

$250m-a-year US program works covertly with tech companies to insert

weaknesses into products

•

Security experts say programs 'undermine the fabric of the internet'

The

Guardian, Thursday 5 September 2013 20.00 BST

Bài được đưa lên

Internet ngày: 05/09/2013

Lời

người dịch: Trích đoạn: “Các cơ quan tình báo Mỹ và

Anh đã phá thành công nhiều trong số các mật mã trực

tuyến mà hàng trăm triệu người dựa vào để bảo vệ

tính

riêng tư và các dữ liệu cá

nhân của họ, các giao dịch và thư điện tử trực

tuyến... Các phương pháp đó

bao gồm các biện pháp giấu giếm để đảm bảo cho NSA

kiểm soát được việc thiết lập các tiêu chuẩn mật

mã quốc tế, sử dụng các siêu máy tính để phá mật

mã với “sự cưỡng ép” và - hầu hết các bí mật

được canh phòng sát sao của tất cả - sự cộng tác với

các công ty công nghệ và bản thân các nhà cung cấp dịch

vụ Internet. Qua các mối quan hệ đối tác giấu giếm đó,

các cơ quan này đã chèn vào các chỗ bị tổn thương một

cách bí mật - được biết tới như các cửa hậu hoặc

các cửa bẫy - vào trong các phần mềm mã hóa thương

mại”. Xem

thêm: 'Chương

trình gián điệp PRISM trên không gian mạng'.

Các cơ quan tình báo

Mỹ và Anh đã phá thành công nhiều trong số các mật mã

trực tuyến mà hàng trăm triệu người dựa vào để bảo

vệ tính riêng

tư và các dữ liệu cá nhân của họ, các giao dịch

và thư điện tử trực tuyến, theo các tài liệu tuyệt

mật mà cựu nhà thầu Edward Snowden đã tiết lộ.

Các hồ sơ đã chỉ

ra rằng Cơ quan An ninh Quốc gia (NSA) và

người đồng cấp của Anh GCHQ

đã làm tổn thương một cách rộng rãi những đảm bảo

mà các công ty Internet

đã trao cho những người tiêu dùng để tái đảm bảo

cho họ rằng các giao tiếp tuyền thông, các bản ghi y tế

và ngân hàng trực tuyến của họ có thể không có khả

năng giải đoán được đối với bọn tội phạm hoặc

các chính phủ.

Các cơ quan đó, các

tài liệu hé lộ, đã tùy biến một bộ các phương pháp

trong cuộc tấn công liên tục và có hệ thống của họ

lên những gì mà họ coi như một trong những mối đe dọa

lớn nhất đối với khả năng của họ để truy cập vào

các băng khổng lồ giao thông Internet - “sử dụng mã hóa

khắp mọi nơi trên Internet”.

Các

phương pháp đó bao gồm các biện pháp giấu giếm để

đảm bảo cho NSA

kiểm soát được việc thiết lập các tiêu chuẩn mật

mã quốc tế, sử dụng các siêu máy tính để phá mật

mã với “sự cưỡng ép” và - hầu hết các bí mật

được canh phòng sát sao của tất cả - sự cộng tác với

các công ty công nghệ và bản thân các nhà cung cấp dịch

vụ Internet.

Qua

các mối quan hệ đối tác giấu giếm đó, các cơ quan

này đã chèn vào các chỗ bị tổn thương một cách bí

mật - được biết tới như các cửa hậu hoặc các cửa

bẫy - vào trong các phần mềm mã hóa thương mại.

Các hồ sơ, từ cả

NSA và GCHQ, mà tờ Guardian đã có được, và các chi tiết

đang được xuất bản hôm nay trong sự hợp tác với các

tờ New

York Times and ProPublica. Chúng đã phát hiện ra:

- Chương trình 10 năm của NSA chống lại các công nghệ mật mã đã có được sự đột phá vào năm 2010 mà đã làm cho “lượng khổng lồ” các dữ liệu được thu thập qua các luồng điện tín Internet “có khả năng khai thác được”.

- NSA bỏ ra 250 triệu USD một năm vào một chương trình mà, trong số các mục tiêu khác, có mục tiêu làm việc với các công ty công nghệ để “tác động một cách giấu giếm” tới các thiết kế sản phẩm của họ.

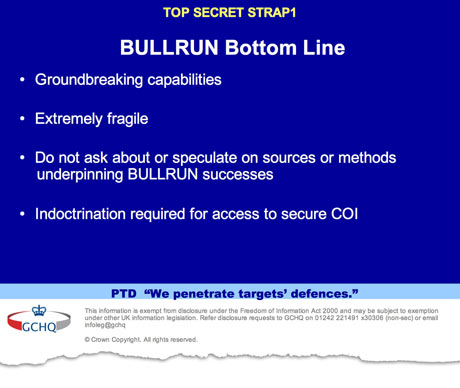

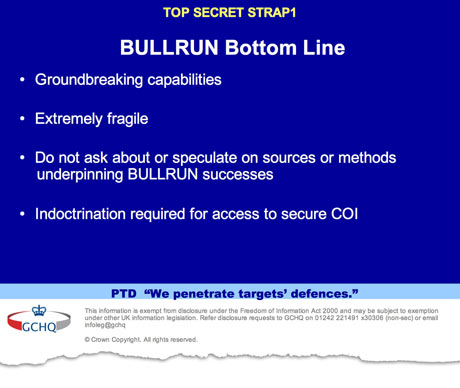

- Sự bí mật của các khả năng của họ chống lại sự mã hóa được canh phòng cẩn mật, với các nhà phân tích được cảnh báo: “Không hỏi hoặc suy đoán về các nguồn hoặc phương pháp”.

- NSA mô tả các chương trình giải mã mạnh như là “cái giá của sự thừa nhận đối với Mỹ để duy trì sự truy cập không giới hạn tới và sử dụng không gian mạng”.

- Một đội của GCHQ đã và đang làm việc để phát triển các cách thức trong giao thông được mã hóa đối với 4 nhà cung cấp dịch vụ lớn “big four”, gồm Hotmail, Google, Yahoo và Facebook.

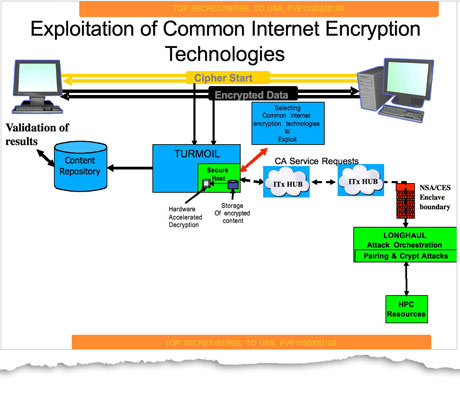

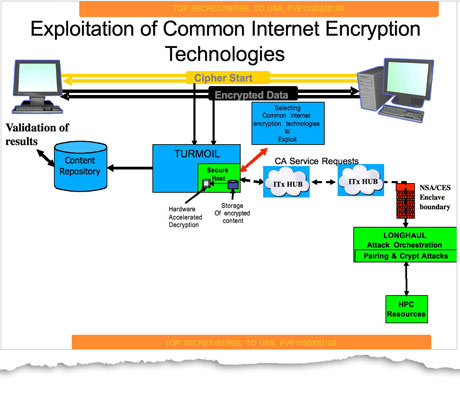

Sơ đồ mạng này, từ

một chương trình thí điểm của GCHQ, chỉ ra cách mà cơ

quan này đã đề xuất một hệ thống để nhận diện

giao thông được mã hóa từ các chương trình nghe lén

điện tín Internet của nó và giải mã những gì mà nó có

thể theo gần như thời gian thực. Ảnh: Guardian.

Các cơ quan đó nhất

quán rằng khả năng để đánh bại mã hóa là sống còn

đối với các nhiệm vụ cốt lõi của họ đối với

việc chống chủ nghĩa khủng bố và thu thập tình báo

nước ngoài.

Nhưng các chuyên gia

an ninh đã tố cáo họ tấn công bản thân Internet và sự

riêng tư của tất cả những người sử dụng. “Mật mã

tạo nên cơ sở cho lòng tin trên trực tuyến”, Bruce

Schneier, một chuyên gia mật mã và nghiên cứu sinh ở

Trung tâm Berkman của Harvard về Internet và Xã hội, nói.

“Bằng việc làm xói mòn một cách cố

ý an ninh trên trực tuyến trong một nỗ lực thiển cận

để nghe lén, NSA đang làm xói mòn toàn bộ kết cấu của

Internet”. Các bản tóm tắt bí mật giữa các cơ quan đó

mừng thành công của họ trong việc “đánh bại được

an ninh và tính riêng tư của Internet”.

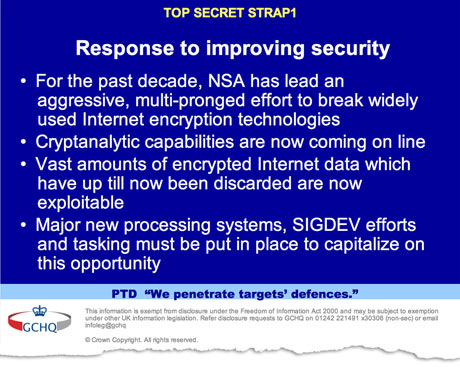

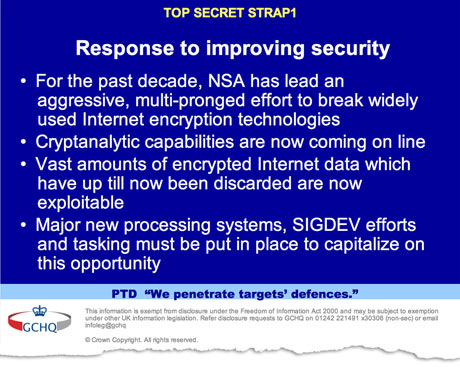

“Trong thập kỷ qua,

NSA đã dẫn dắt một nỗ lực hung hăng, nhiều ngạnh để

phá các công nghệ mã hóa Internet được sử dụng rộng

rãi”, điều được nêu trong một tài liệu của GCHQ năm

2010. “Lượng khổng lồ các dữ liệu Internet được mã

hóa có được cho tới nay mà từng bị bỏ qua thì nay là

có khả năng khai thác được”.

Một ghi chép nội bộ

của cơ quan này đã lưu ý rằng trong số các nhà phân

tích của Anh đã chỉ ra một trình chiếu về sự tiến

bộ của NSA: “Những gì còn chưa được tóm tắt đã

được đánh khá trúng!”.

Sự đột phá từng

không được mô tả chi tiết trong các tài liệu, nghĩa là

các cơ quan tình báo đã có khả năng giám sát “những

lượng lớn” dữ liệu chảy qua các cáp quang của thế

giới và phá sự mã hóa của nó, bất chấp những đảm

bảo từ các lãnh đạo các công ty Internet rằng các dữ

liệu này chính phủ không với tới được.

Thành phần chính của

cuộc chiến của NSA chống lại sự mã hóa, sự cộng tác

của nó với các công ty công nghệ, được chi tiết hóa

trong các yêu cầu ngân sách tuyệt mật năm 2013 của cộng

đồng tình báo Mỹ dưới đầu đề “xúc tác cho tình

báo dấu hiệu [SIGINT]”.

Các tóm tắt bí mật

giữa NSA và GCHQ mừng thành công trong việc 'đánh bại

được an ninh và tính riêng tư mạng'. Ảnh: Guardian

Việc cấp vốn cho

chương trình – 254.9 triệu USD cho năm nay - làm cho có vẻ

nhỏ lại việc cấp vốn của chương trình PRISM mà vận

hành ở chi phí 20 triệu USD một năm, theo các tài liệu

trước đó của NSA. Từ năm 2011, tổng

chi tiêu trong 'xúc tác cho SIGINT' đã lên tới đỉnh 800

triệu USD. Chương trình này “lôi cuốn sự tham gia tích

cực của các giới công nghiệp CNTT Mỹ và nước ngoài

để tác động lén lút và/hoặc công khai lợi dụng các

thiết kế các sản phẩm thương mại”, các tài liệu

nêu. Không công ty nào tham gia trong các mối quan hệ

đối tác như vậy được nêu tên; các chi tiết đó được

canh phòng với các mức độ mật vẫn là cao hơn.

Trong

số những điều khác, chương trình này được thiết kế

để “chèn vào những chỗ bị tổn thương trong các hệ

thống mã hóa thương mại”. Chúng có thể được biết

đối với NSA, nhưng những người khác thì không được

biết, bao gồm các khách hàng thông thường, những người

được nói được tham chiếu tới trong tài liệu như là

“những kẻ địch”.

“Những

thay đổi trong thiết kế làm cho các hệ thống theo yêu

cầu có khả năng khai thác được thông qua sự thu thập

SIGINT... với sự biết trước sự sửa đổi. Tuy nhiên,

đối với khách hàng và các kẻ địch khác, an ninh các

hệ thống vẫn không bị sứt mẻ”.

Tài

liệu đưa ra trong những khái niệm rõ ràng đối với

những mục tiêu rộng rãi của chương trình, bao gồm việc

làm cho phần mềm mã hóa thương mại “có khả năng theo

dõi được nhiều hơn” đối với các cuộc tấn công

của NSA bằng “việc định hình” thị trường toàn thế

giới và các nỗ lực liên tục để đột nhập vào sự

mã hóa được thế hệ tiếp sau các điện thoại 4G sử

dụng. Trong số những việc hoàn thành đặc biệt cho năm

2013, NSA mong đợi chương trình này giành được sự truy

cập tới “dòng chảy dữ liệu thông qua một đầu mối

đối với một nhà ccung cấp truyền thông chủ chốt”

và tới một “hệ thống truyền thông bằng văn bản và

âm thanh điểm - điểm ngang hàng chính trên Internet”.

Các

công ty công nghệ luôn nói rằng họ làm việc với các

cơ quan tình báo chỉ khi bị ép buộc về pháp lý để

làm thế. Tờ

Guardian đã nêu trước đó (Bản

dịch tiếng Việt) rằng Microsoft đã

hợp tác với NSA để phá mã hóa thư điện tử và các

dịch vụ chat của Outlook.com. Hãng này đã khăng khăng

rằng hãng có bổn phận phải tuân thủ với “các đòi

hỏi hợp pháp hiện đang tồn tại hoặc trong tương lai”

khi thiết kế các sản phẩm của hãng. Các tài liệu chỉ

ra rằng cơ quan đó đã đạt được rồi các mục tiêu

khác được đưa ra trong yêu cầu ngân sách: tác động

tới các tiêu chuẩn quốc tế mà các hệ thống mã hóa

dựa vào. Các chuyên gia an ninh độc lập từ lâu đã nghi

ngờ rằng NSA đã và đang giới thiệu những điểm yếu

trong các tiêu chuẩn an ninh, một sự việc đã khẳng định

lần đầu tiên trong một taì liệu bí mật khác. Nó chỉ

ra cơ quan này đã làm việc một cách giấu giếm để có

được phiên bản của một tiêu chuẩn an ninh phác thảo

của riêng mình được Viện Tiêu chuẩn và Công nghệ

Quốc gia Mỹ phê chuẩn cho sử dụng toàn cầu vào năm

2006.

“Cuối

cùng, NSA đã trở thành nhà biên tập duy nhất”, tài

liệu nêu.

Các từ mã của NSA

cho chương trình giải mã của nó, Bullrun, được lấy từ

một cuộc chiến chủ yếu trong cuộc nội chiến của Mỹ.

Đối tác Anh của nó, Edgehill, được đặt tên sau sự

tham gia chủ chốt lần đầu tiên của nội chiến Anh, hơn

200 năm về trước.

Một chỉ dẫn bí mật

cho các nhà thầu và các nhân viên của NSA về Bullrun phác

họa trong các khái niệm rộng rãi các mục tiêu của nó.

“Dự

án Bullrun làm việc với các khả năng của NSA để đánh

bại sự mã hóa được sử dụng trong các công nghệ

truyền thông mạng. Bullrun có liên quan tới nhiều nguồn,

tất cả chúng là cực kỳ nhạy cảm”. Tài liệu tiết

lộ rằng cơ quan đó có các khả năng chống lại các

giao thức trực tuyến được sử dụng rộng rãi, như

HTTPS, VoIP và SSL, được sử dụng để bảo vệ việc mua

sắm và ngân hàng trực tuyến.

Tài

liệu cũng chỉ ra rằng Trung tâm các Giải pháp Thương

mại NSA, bề ngoài là cơ quan mà qua đó các công ty công

nghệ có thể có các sản phẩm an ninh của họ được

đánh giá và được trình bày cho những khách hàng mua sắm

chính phủ có triển vọng, có một vai trò bí mật giấu

giếm khác.

Được

NSA sử dụng để “lợi dụng các mối quan hệ nhạy

cảm, hợp tác với các đối tác đặc biệt của giới

công nghiệp” để chèn vào những chỗ bị tổn thương

trong các sản phẩm an ninh. Các nhân viên phục vụ đã

được cảnh báo rằng thông tin này, “ít nhất”, phải

được giữ tuyệt mật.

Chỉ

dẫn bí mật chung hơn của NSA tiết lộ chi tiết hơn về

các mối quan hệ đối tác sâu của cơ quan này với giới

công nghiệp, và khả năng của nó để sửa đổi các sản

phẩm. Nó cảnh báo cho các nhà phân tích rằng 2 sự việc

phải được giữ tuyệt mật: rằng NSA thực hiện những

sửa đổi đối với các phần mềm và các dịch vụ mã

hóa thương mại “để làm cho chúng có khả năng khai

thác được”, và rằng NSA “giành được các chi tiết

mật mã của các hệ thống an ninh thông tin mật mã thương

mại thông qua mối quan hệ đối tác của giới công

nghiệp”.

Tuy

nhiên, các cơ quan đó còn chưa phá được tất cả các

công nghệ mã hóa, tài liệu gợi ý. Snowden dường như

khẳng định điều này khi có cuộc hỏi đáp trực tiếp

với các độc giả của tờ Guardian vào tháng 6. “Mã hóa

làm việc. Các hệ thống mật mã mạnh được triển khai

phù hợp là một trong số ít những điều mà bạn có thể

dựa vào”, ông nói trước khi cảnh báo rằng NSA hiện

có thể tìm thấy các cách thức về nó như là kết quả

của an ninh yếu trong các máy tính ở mọi đầu của giao

tiếp truyền thông.

Các

tài liệu được phân tán với các cảnh báo về tầm

quan trọng của việc duy trì bí mật tuyệt đối xung

quanh các khả năng giải mã.

Một slide chỉ ra rằng

sự bí mật về các khả năng của các cơ quan đó chống

lại sự mã hóa được canh phòng cẩn mật. Ảnh:

Guardian.

Các

chỉ dẫn nghiêm ngặt đã được đưa ra ở tổ hợp GCHQ

ở Cheltenham, Gloucestershire, về cách để thảo luận các

dự án liên quan tới giải mã. Các nhà phân tích đã được

chỉ thị: “Không hỏi hoặc đồn đoán về các nguồn

hoặc các phương pháp chống trụ cho Bullrun”. Thông tin

này được canh phòng cẩn mật tới mức, theo một tài

liệu, thậm chí những người có sự truy cập tới các

khía cạnh của chương trình đã được cảnh báo: “Sẽ

không 'cần biết'”.

Các

cơ quan đó dường như là “được chọn lựa theo đó

các nhà thầu được trao sự phơi bày đối với thông

tin này”, mà Snowden cuối cùng đã nhìn thấy, anh ta là

một trong số 850.000 người ở Mỹ có phép tuyệt mật.

Một tài liệu năm 2009 của GCHQ đưa ra những hậu quả

tiềm tàng lớn về bất kỳ sự rò rỉ nào, bao gồm cả

“sự tổn hại đối với các mối quan hệ của giới

công nghiệp”.

“Mất lòng tin trong

khả năng của chúng ta để tham gia vào các thỏa thuận

bí mật có thể dẫn tới sự mất truy cập tới các

thông tin sở hữu độc quyền mà có thể tiết kiệm thời

gian khi phát triển khả năng mới”, các nhân viên tình

báo đã được nói. Hơi ít quan trọng một chút đối với

GCHQ là lòng tin của công chúng từng được đánh dấu

như là một rủi ro vừa phải, tài liệu nêu.

“Một số sản phẩm

có khả năng khai thác được đối với công chúng thông

thường; một số điểm yếu có khả năng khai thác được

là nổi tiếng như khả năng phục hồi tồi tệ đối với

các mật khẩu được chọn”, nó nói. “Hiểu rằng GCHQ

khai thác các sản phẩm đó và phạm vi khả năng của

chúng ta có thể nâng cao nhận thức làm nảy sinh tính

công khai không được chào đón cho chúng ta và các vấn

đề chính trị của chúng ta”.

Nỗ lực giải mã là

đặc biệt quan trọng đối với GCHQ. Ưu thế chiến lược

của nó từ chương trình Tempora của nó - các vòi trực

tiếp trong các cáp quang xuyên đại tây dương của các

tập đoàn viễn thông chính - bị nguy hiểm làm xói mòn

khi ngày càng nhiều công ty Internet lớn đã mã hóa giao

thông của họ, đáp ứng các nhu cầu của các khách hàng

về tính riêng tư được đảm bảo.

Không chú ý, tài liệu

năm 2010 của GCHQ đã cảnh báo, “Tiện ích SIGINT của

nước Anh sẽ vô hiệu hóa khi những thay đổi dòng thông

tin, các ứng dụng mới sẽ được phát triển (và được

triển khai) ở tốc độ và sự mã hóa được lan truyền

rộng rãi trở thành thông dụng hơn”. Các tài liệu chỉ

ra mục tiêu ban đầu của Edgehill từng là để giải mã

giao thông được mã hóa được chứng nhận từ 3 công ty

Internet chính (không được nêu tên) và 30 dạng Mạng

Riêng Ảo (VPN) - được các doanh nghiệp sử dụng để

cung cấp sự truy cập an ninh từ xa cho các hệ thống của

họ. Tới năm 2015, GCHQ hy vọng phá được các mã được

15 hãng Internet chính sử dụng và 300 VPN.

Một chương trình

khác, tên mã là Cheesy Name, có mục tiêu cá biệt hóa các

khóa mã hóa, được biết tới như là 'các chứng thực',

có thể có khả năng bị tổn thương cho việc phá mật

mã của các siêu máy tính của GCHQ.

Các nhà phân tích

trong dự án Edgehill đã làm việc về các cách thức trong

các mạng của các nhà cung cấp webmail chính như một phần

của dự án giải mã đó. Một cập nhật theo từng quý

từ năm 2012 nêu đội dự án “tiếp tục làm việc trong

sự hiểu biết” 4 nhà cung cấp truyền thông lớn, được

nêu tên trong tài liệu là Hotmail, Google, Yahoo và Facebook,

bổ sung thêm “công việc từng được tập trung áp đảo

tháng này vào Google vì các cơ hội truy cập mới đang

được phát triển”.

Để giúp đảm bảo

an ninh cho một ưu thế của người bên trong, GCHQ cũng đã

thiết lập một Đội Tác chiến Tình báo con người - HOT

(Humint Operations Team). Humint, viết tắt của “tình báo

con người” tham chiếu tới thông tin được xem trực

tiếp từ các nguồn hoặc các đặc vụ bí mật.

Đội này của GCHQ

từng, theo một tài liệu nội bộ, “có trách nhiệm nhận

diện, tuyển mộ và quản lý các đặc vụ bí mật trong

nền công nghiệp viễn thông toàn cầu”.

“Điều

này cho phép GCHQ nắm lấy một số mục tiêu thách thức

nhất”, báo cáo nói. Những nỗ lực mà NSA và GCCHQ thực

hiện chống lại các công nghệ mã hóa có thể gây ra

những hậu quả tiêu cực cho tất cả những người sử

dụng Internet, các chuyên gia cảnh báo.

“Các

cửa hậu cơ bản trong xung đột với an ninh tốt”,

Christopher Soghoian, nhà công nghệ nổi tiếng và nhà phân

tích cao cấp về chính sách ở Liên minh Tự do Dân sự

Mỹ, nói. “Các cửa hậu phơi lộ tất cả những người

sử dụng mọt hệ thống có cửa hậu, không chỉ các mục

tiêu của cơ quan tình báo, tới rủi ro được gia tăng

cao về sự tổn thương của các dữ liệu. Điều này là

vì sự chèn vào các cửa hậu trong một sản phẩm phần

mềm, đặc biệt các cửa hậu mà có thể được sử

dụng để giành được các giao tiếp truyền thông hoặc

các dữ liệu không được mã hóa của người sử dụng,

làm gia tăng đáng kể sự khó khăn của việc thiết kế

một sản phẩm an ninh”.

Đây là quan điểm có

tiếng vang trong một tài liệu gần đây của Stephanie

Pell, một cựu công tố viên của Bộ Tư pháp Mỹ và

là người không nằm ở Trung tâm về Internet và An ninh ở

Trường Luật Stanford.

“Một

hệ thống các giao tiếp truyền thông được mã hóa với

một cửa hậu đánh chặn hợp pháp có khả năng hơn

nhiều để gây ra thảm họa mất tính bảo mật các giao

tiếp truyền thông hơn một hệ thống mà không bao giờ

có sự truy cập tới các giao tiếp truyền thông không

được mã hóa của những người sử dụng nó”, bà nói.

Các

quan chức tình báo đã yêu cầu tờ Guardian, tờ New York

Times và ProPublica không xuất bản bài báo này, nói rằng

nó có thể nhắc các mục tiêu nước ngoài chuyển sang

các dạng mã hóa hoặc các giao tiếp truyền thông mới mà

có thể gây khó để thu thập hoặc đọc.

3 tổ chức này đã

loại bỏ một số sự việc đặc biệt nhưng đã quyết

định xuất bản câu chuyện này vì giá trị của sự

tranh luận công khai về các hành động của chính phủ

làm suy yếu các công cụ mạnh nhất cho việc bảo vệ

tính riêng tư của những người sử dụng Internet tại Mỹ

và trên thế giới.

US

and British intelligence agencies have successfully cracked much of

the online encryption relied upon by hundreds of millions of people

to protect the privacy

of their personal data, online transactions and emails, according to

top-secret documents revealed by former contractor Edward Snowden.

The

files show that the National Security Agency and its UK counterpart

GCHQ have broadly

compromised the guarantees that internet

companies have given consumers to reassure them that their

communications, online banking and medical records would be

indecipherable to criminals or governments.

The

agencies, the documents reveal, have adopted a battery of methods in

their systematic and ongoing assault on what they see as one of the

biggest threats to their ability to access huge swathes of internet

traffic – "the use of ubiquitous encryption across the

internet".

Those

methods include covert measures to ensure NSA

control over setting of international encryption standards, the use

of supercomputers to break encryption with "brute force",

and – the most closely guarded secret of all – collaboration with

technology companies and internet service providers themselves.

Through

these covert partnerships, the agencies have inserted secret

vulnerabilities – known as backdoors or trapdoors – into

commercial encryption software.

The

files, from both the NSA and GCHQ, were obtained by the Guardian, and

the details are being published

today in partnership with the New York Times and ProPublica. They

reveal:

•

A 10-year NSA program against encryption technologies made a

breakthrough in 2010 which made "vast amounts" of data

collected through internet cable taps newly "exploitable".

•

The NSA spends $250m a year on a program which, among other goals,

works with technology companies to "covertly influence"

their product designs.

•

The secrecy of their capabilities against encryption is closely

guarded, with analysts warned: "Do not ask about or speculate on

sources or methods."

•

The NSA describes strong decryption programs as the "price of

admission for the US to maintain unrestricted access to and use of

cyberspace".

•

A GCHQ team has been working to develop ways into encrypted traffic

on the "big four" service providers, named as Hotmail,

Google, Yahoo and Facebook.

This

network diagram, from a GCHQ pilot program, shows how the agency

proposed a system to identify encrypted traffic from its internet

cable-tapping programs and decrypt what it could in near-real time.

Photograph: Guardian

The

agencies insist that the ability to defeat encryption is vital to

their core missions of counter-terrorism and foreign intelligence

gathering.

But

security experts accused them of attacking the internet itself and

the privacy of all users. "Cryptography forms the basis for

trust online," said Bruce Schneier, an encryption specialist and

fellow at Harvard's Berkman Center for Internet and Society. "By

deliberately undermining online security in a short-sighted effort to

eavesdrop, the NSA is undermining the very fabric of the internet."

Classified briefings between the agencies celebrate their success at

"defeating network security and privacy".

"For

the past decade, NSA has lead [sic] an aggressive, multi-pronged

effort to break widely used internet encryption technologies,"

stated a 2010 GCHQ document. "Vast amounts of encrypted internet

data which have up till now been discarded are now exploitable."

An

internal agency memo noted that among British analysts shown a

presentation on the NSA's progress: "Those not already briefed

were gobsmacked!"

The

breakthrough, which was not described in detail in the documents,

meant the intelligence agencies were able to monitor "large

amounts" of data flowing through the world's fibre-optic cables

and break its encryption, despite assurances from internet company

executives that this data was beyond the reach of government.

The

key component of the NSA's battle against encryption, its

collaboration with technology companies, is detailed in the US

intelligence community's top-secret 2013 budget request under the

heading "Sigint [signals intelligence] enabling".

Classified

briefings between the NSA and GCHQ celebrate their success at

'defeating network security and privacy'. Photograph: Guardian

Funding

for the program – $254.9m for this year – dwarfs that of the

Prism program, which operates at a cost of $20m a year, according to

previous NSA documents. Since 2011, the total spending on Sigint

enabling has topped $800m. The program "actively engages US and

foreign IT industries to covertly influence and/or overtly leverage

their commercial products' designs", the document states. None

of the companies involved in such partnerships are named; these

details are guarded by still higher levels of classification.

Among

other things, the program is designed to "insert vulnerabilities

into commercial encryption systems". These would be known to the

NSA, but to no one else, including ordinary customers, who are

tellingly referred to in the document as "adversaries".

"These

design changes make the systems in question exploitable through

Sigint collection … with foreknowledge of the modification. To the

consumer and other adversaries, however, the systems' security

remains intact."

The

document sets out in clear terms the program's broad aims, including

making commercial encryption software "more tractable" to

NSA attacks by "shaping" the worldwide marketplace and

continuing efforts to break into the encryption used by the next

generation of 4G phones.

Among the specific accomplishments for 2013, the NSA expects the program to obtain access to "data flowing through a hub for a major communications provider" and to a "major internet peer-to-peer voice and text communications system".

Among the specific accomplishments for 2013, the NSA expects the program to obtain access to "data flowing through a hub for a major communications provider" and to a "major internet peer-to-peer voice and text communications system".

Technology

companies maintain that they work with the intelligence agencies only

when legally compelled to do so. The

Guardian has previously reported that Microsoft co-operated with

the NSA to circumvent encryption on the Outlook.com email and chat

services. The company insisted that it was obliged to comply with

"existing or future lawful demands" when designing its

products.

The documents show that the agency has already achieved another of the goals laid out in the budget request: to influence the international standards upon which encryption systems rely.

Independent security experts have long suspected that the NSA has been introducing weaknesses into security standards, a fact confirmed for the first time by another secret document. It shows the agency worked covertly to get its own version of a draft security standard issued by the US National Institute of Standards and Technology approved for worldwide use in 2006.

The documents show that the agency has already achieved another of the goals laid out in the budget request: to influence the international standards upon which encryption systems rely.

Independent security experts have long suspected that the NSA has been introducing weaknesses into security standards, a fact confirmed for the first time by another secret document. It shows the agency worked covertly to get its own version of a draft security standard issued by the US National Institute of Standards and Technology approved for worldwide use in 2006.

"Eventually,

NSA became the sole editor," the document states.

The

NSA's codeword for its decryption program, Bullrun, is taken from a

major battle of the American civil war. Its British counterpart,

Edgehill, is named after the first major engagement of the English

civil war, more than 200 years earlier.

A

classification guide for NSA employees and contractors on Bullrun

outlines in broad terms its goals.

"Project

Bullrun deals with NSA's abilities to defeat the encryption used in

specific network communication technologies. Bullrun involves

multiple sources, all of which are extremely sensitive." The

document reveals that the agency has capabilities against widely used

online protocols, such as HTTPS, voice-over-IP and Secure Sockets

Layer (SSL), used to protect online shopping and banking.

The

document also shows that the NSA's Commercial Solutions Center,

ostensibly the body through which technology companies can have their

security products assessed and presented to prospective government

buyers, has another, more clandestine role.

It

is used by the NSA to "to leverage sensitive, co-operative

relationships with specific industry partners" to insert

vulnerabilities into security products. Operatives were warned that

this information must be kept top secret "at a minimum".

A

more general NSA classification guide reveals more detail on the

agency's deep partnerships with industry, and its ability to modify

products. It cautions analysts that two facts must remain top secret:

that NSA makes modifications to commercial encryption software and

devices "to make them exploitable", and that NSA "obtains

cryptographic details of commercial cryptographic information

security systems through industry relationships".

The

agencies have not yet cracked all encryption technologies, however,

the documents suggest. Snowden appeared to confirm this during a live

Q&A with Guardian readers in June. "Encryption works.

Properly implemented strong crypto systems are one of the few things

that you can rely on," he said before warning that NSA can

frequently find ways around it as a result of weak security on the

computers at either end of the communication.

The

documents are scattered with warnings over the importance of

maintaining absolute secrecy around decryption capabilities.

A

slide showing that the secrecy of the agencies' capabilities against

encryption is closely guarded. Photograph: Guardian

Strict

guidelines were laid down at the GCHQ complex in Cheltenham,

Gloucestershire, on how to discuss projects relating to decryption.

Analysts were instructed: "Do not ask about or speculate on

sources or methods underpinning Bullrun." This informaton was so

closely guarded, according to one document, that even those with

access to aspects of the program were warned: "There will be no

'need to know'."

The

agencies were supposed to be "selective in which contractors are

given exposure to this information", but it was ultimately seen

by Snowden, one of 850,000 people in the US with top-secret

clearance.A 2009 GCHQ document spells out the significant potential

consequences of any leaks, including "damage to industry

relationships".

"Loss

of confidence in our ability to adhere to confidentiality agreements

would lead to loss of access to proprietary information that can save

time when developing new capability," intelligence workers were

told. Somewhat less important to GCHQ was the public's trust which

was marked as a moderate risk, the document stated.

"Some

exploitable products are used by the general public; some exploitable

weaknesses are well known eg possibility of recovering poorly chosen

passwords," it said. "Knowledge that GCHQ exploits these

products and the scale of our capability would raise public awareness

generating unwelcome publicity for us and our political masters."

The

decryption effort is particularly important to GCHQ. Its strategic

advantage from its Tempora program – direct taps on transatlantic

fibre-optic cables of major telecommunications corporations – was

in danger of eroding as more and more big internet companies

encrypted their traffic, responding to customer demands for

guaranteed privacy.

Without

attention, the 2010 GCHQ document warned, the UK's "Sigint

utility will degrade as information flows changes, new applications

are developed (and deployed) at pace and widespread encryption

becomes more commonplace." Documents show that Edgehill's

initial aim was to decode the encrypted traffic certified by three

major (unnamed) internet companies and 30 types of Virtual Private

Network (VPN) – used by businesses to provide secure remote access

to their systems. By 2015, GCHQ hoped to have cracked the codes used

by 15 major internet companies, and 300 VPNs.

Another

program, codenamed Cheesy Name, was aimed at singling out encryption

keys, known as 'certificates', that might be vulnerable to being

cracked by GCHQ supercomputers.

Analysts

on the Edgehill project were working on ways into the networks of

major webmail providers as part of the decryption project. A

quarterly update from 2012 notes the project's team "continue to

work on understanding" the big four communication providers,

named in the document as Hotmail, Google, Yahoo and Facebook, adding

"work has predominantly been focused this quarter on Google due

to new access opportunities being developed".

To

help secure an insider advantage, GCHQ also established a Humint

Operations Team (HOT). Humint, short for "human intelligence"

refers to information gleaned directly from sources or undercover

agents.

This

GCHQ team was, according to an internal document, "responsible

for identifying, recruiting and running covert agents in the global

telecommunications industry."

"This

enables GCHQ to tackle some of its most challenging targets,"

the report said. The efforts made by the NSA and GCHQ against

encryption technologies may have negative consequences for all

internet users, experts warn.

"Backdoors

are fundamentally in conflict with good security," said

Christopher Soghoian, principal technologist and senior policy

analyst at the American Civil Liberties Union. "Backdoors expose

all users of a backdoored system, not just intelligence agency

targets, to heightened risk of data compromise." This is because

the insertion of backdoors in a software product, particularly those

that can be used to obtain unencrypted user communications or data,

significantly increases the difficulty of designing a secure

product."

This

was a view echoed in a

recent paper by Stephanie Pell, a former prosecutor at the US

Department of Justice and non-resident fellow at the Center for

Internet and Security at Stanford Law School.

"[An]

encrypted communications system with a lawful interception back door

is far more likely to result in the catastrophic loss of

communications confidentiality than a system that never has access to

the unencrypted communications of its users," she states.

Intelligence

officials asked the Guardian, New York Times and ProPublica not to

publish this article, saying that it might prompt foreign targets to

switch to new forms of encryption or communications that would be

harder to collect or read.

The

three organisations removed some specific facts but decided to

publish the story because of the value of a public debate about

government actions that weaken the most powerful tools for protecting

the privacy of internet users in the US and worldwide.

Dịch: Lê Trung Nghĩa

Không có nhận xét nào:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.